VPlant - Soluzione Iot per il monitoraggio in tempo reale di impianti e locali tecnici - DataSmart Software personalizzato Firenze

Cybersecurity nell'IoT: come si individuano le vulnerabilità e si limitano i rischi - Agenda Digitale

IoT aspetti legali e nodi critici di sicurezza | by Barbara Calderini | Hub dell'innovazione digitale

Internet of Things: profili di rischio in termini di privacy e sicurezza dei dati - ICT Security Magazine

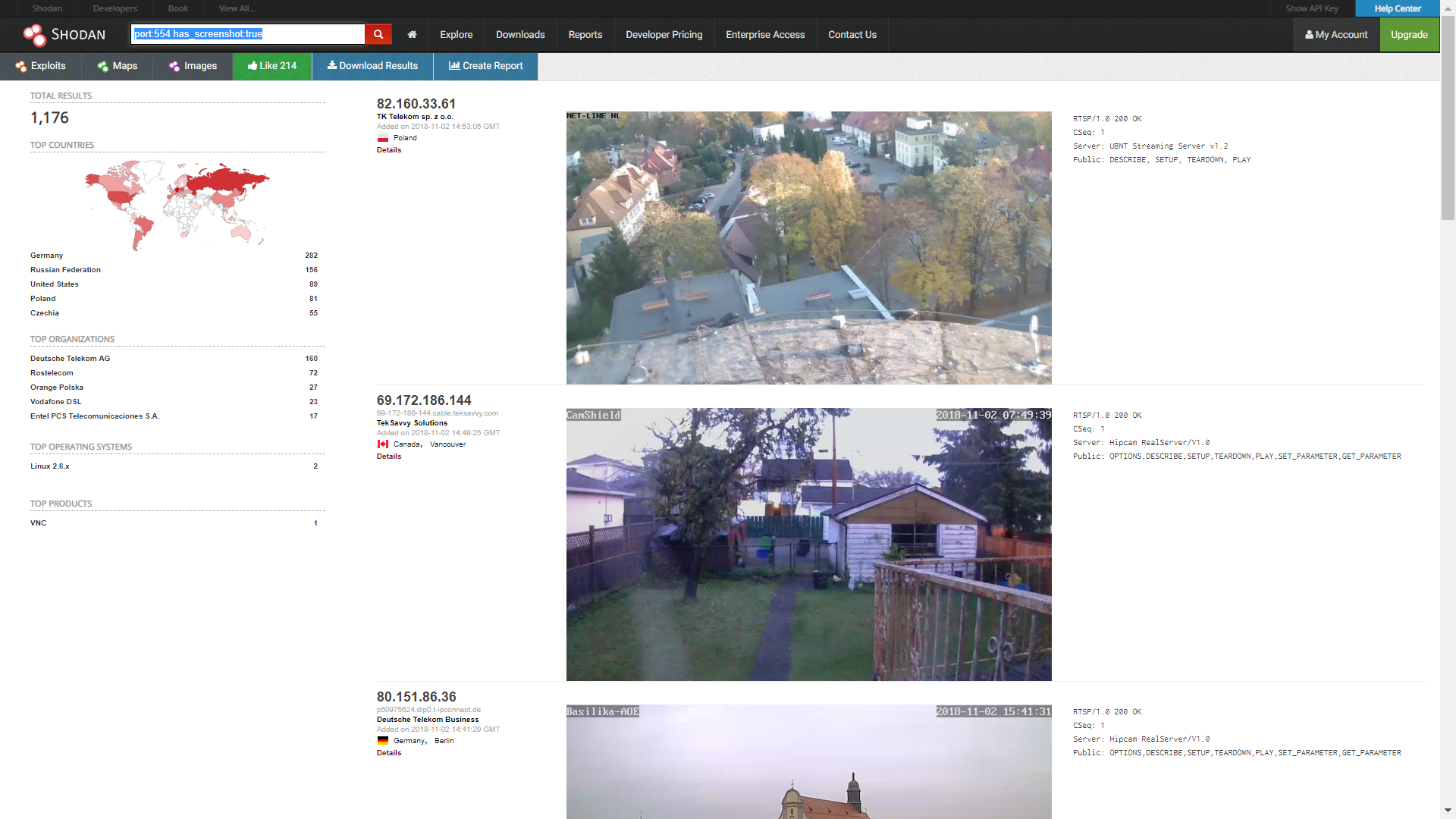

Il motore di ricerca dell'#IoT: cosa è Shodan e perché le aziende devono conoscerlo? | Tech Economy 2030

Cosa sono i motori di ricerca per l'Internet delle Cose Shodan e Censys e di cosa sono capaci | Blog ufficiale di Kaspersky